Burp Suite入门

Burp Suite 入门

Burp Suite 简介

Burp Suite 是一款用于 Web 应用程序安全测试的软件应用程序。它由 PortSwigger 开发,广泛用于安全专业人员、渗透测试员和 Web 开发人员中,用于识别和利用 Web 应用程序中的漏洞。Burp Suite 提供了一个全面的工具集,包括代理服务器、扫描器、入侵者、重复器、排序器、解码器等。这些工具可以用于拦截和修改 HTTP 请求和响应,执行自动化漏洞扫描、暴力破解攻击等。Burp Suite 是一款强大而多功能的工具,被广泛应用于 Web 应用程序安全领域。

安装

Windows

Windows 安装

- 下载链接:Download and install

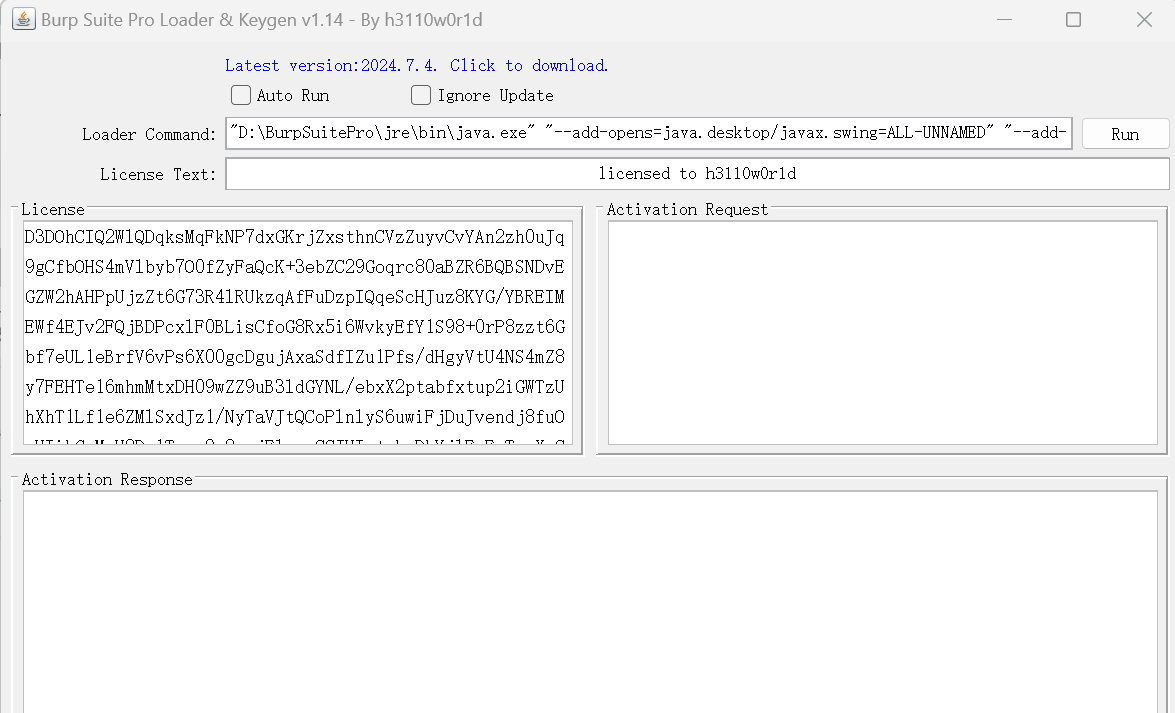

Windows 破解

- 下载注册机&启动器二合一版本:https://github.com/lzskyline/BurpLoaderKeygen/raw/main/BurpLoaderKeygen.jar

- 下载 1.9 版本或以上的 JDK:https://www.oracle.com/java/technologies/javase/jdk14-archive-downloads.html

- 双击打开

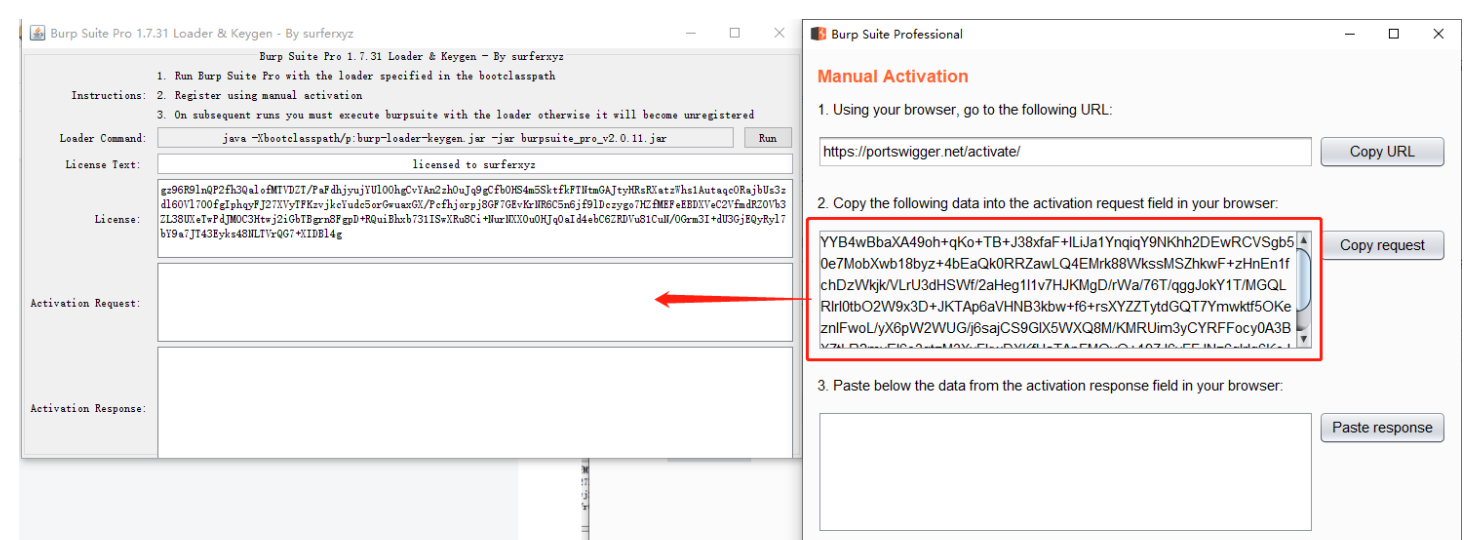

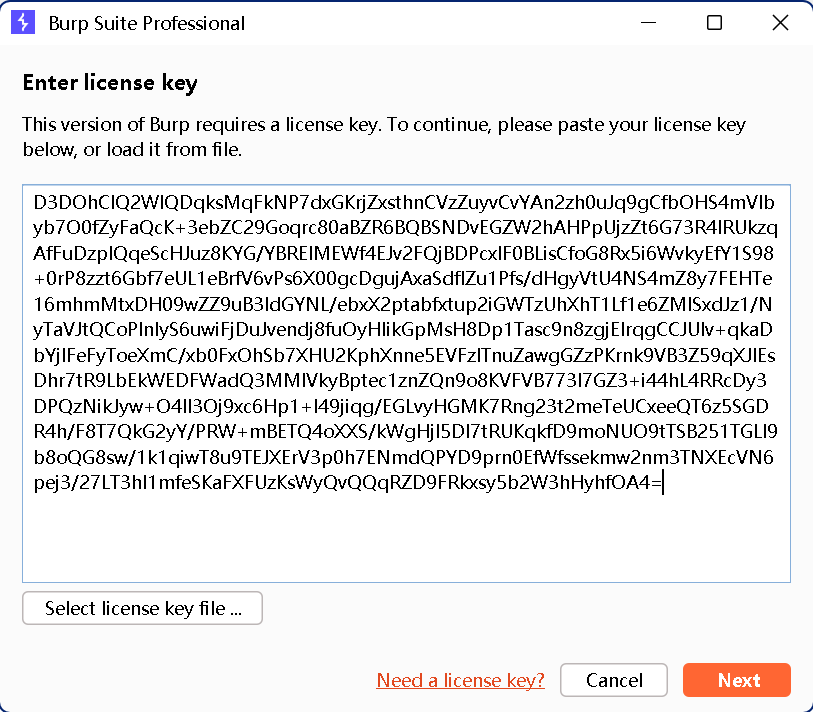

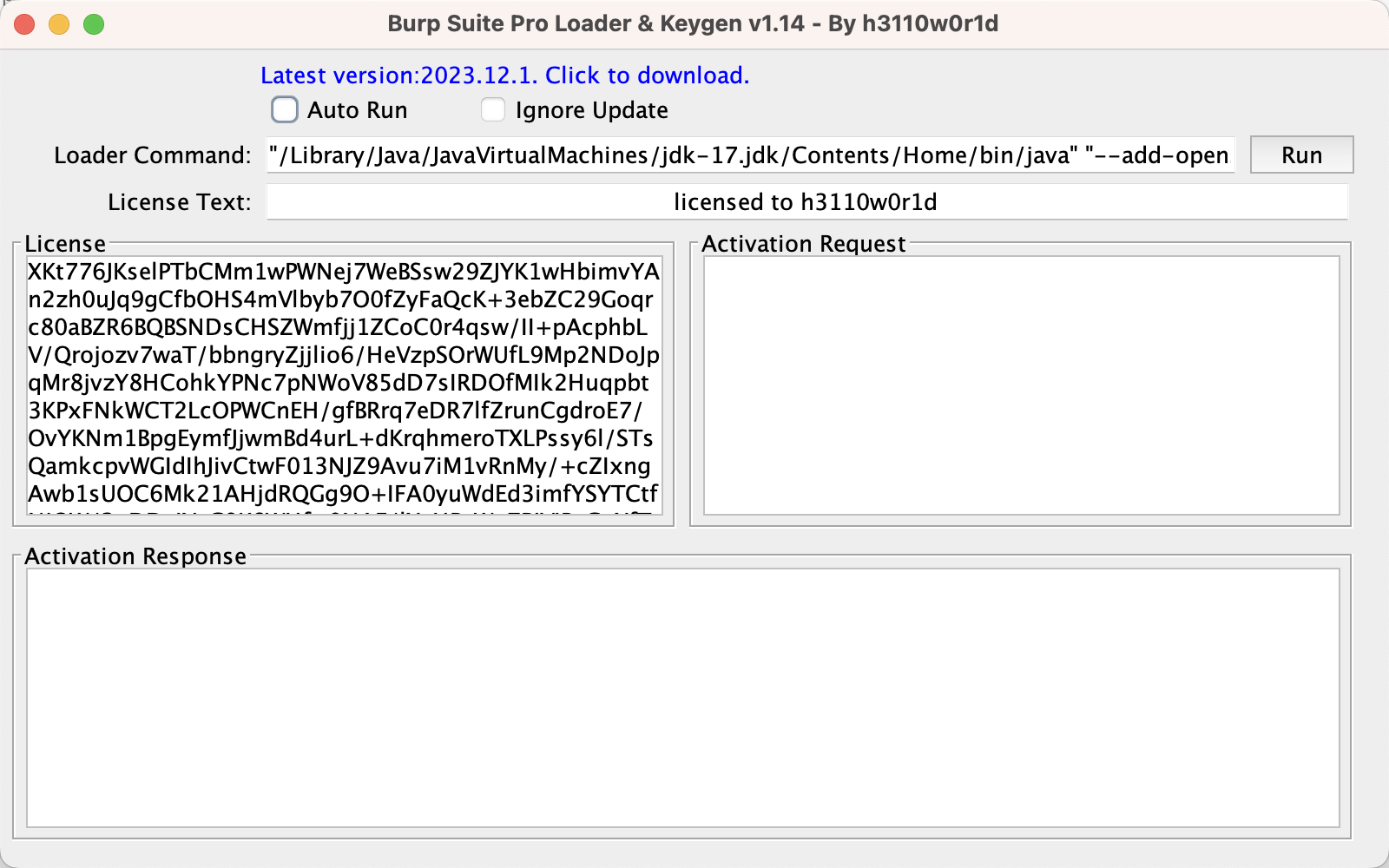

burp-loader-keygen.jar;有可能双击是没反应的,如果我们双击没反应。打不开burp-loader-keygen.jar文件,那我们就需要在 cmd 中用 java 打开它:java -jar burp-loader-keygen.jar - 就会弹出以下窗口,直接点击右边那个 run

|  |

|  |

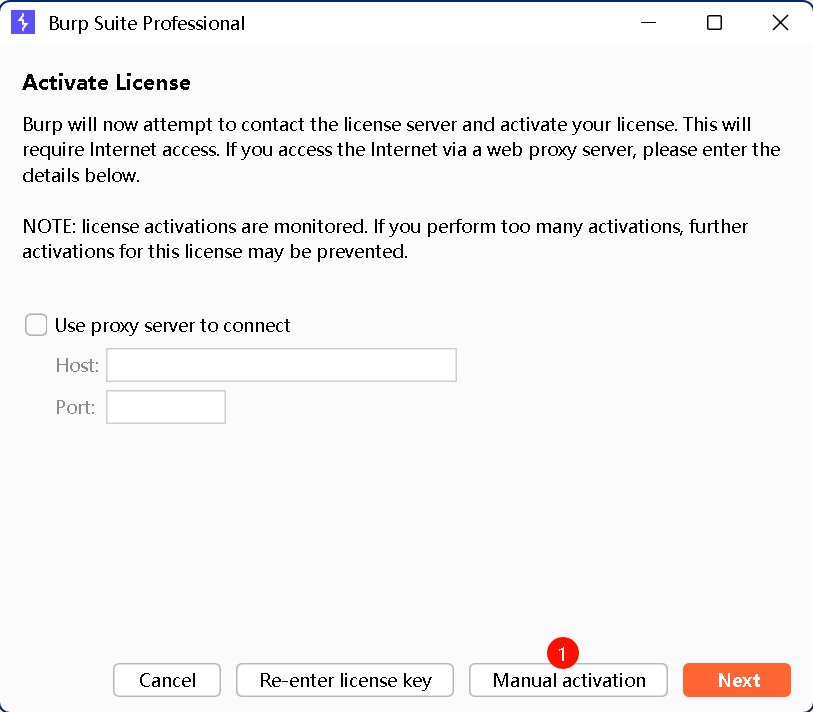

- 在弹出的小窗点击

Manual activation

|  |

|  |

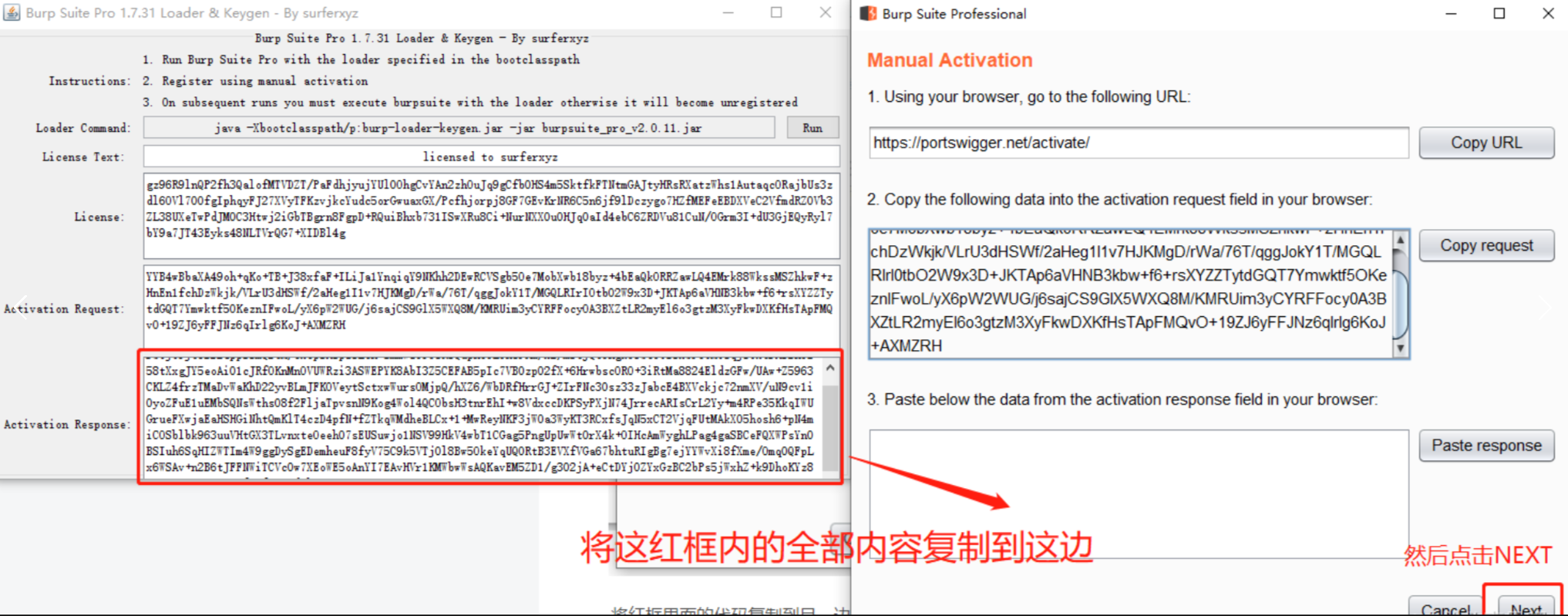

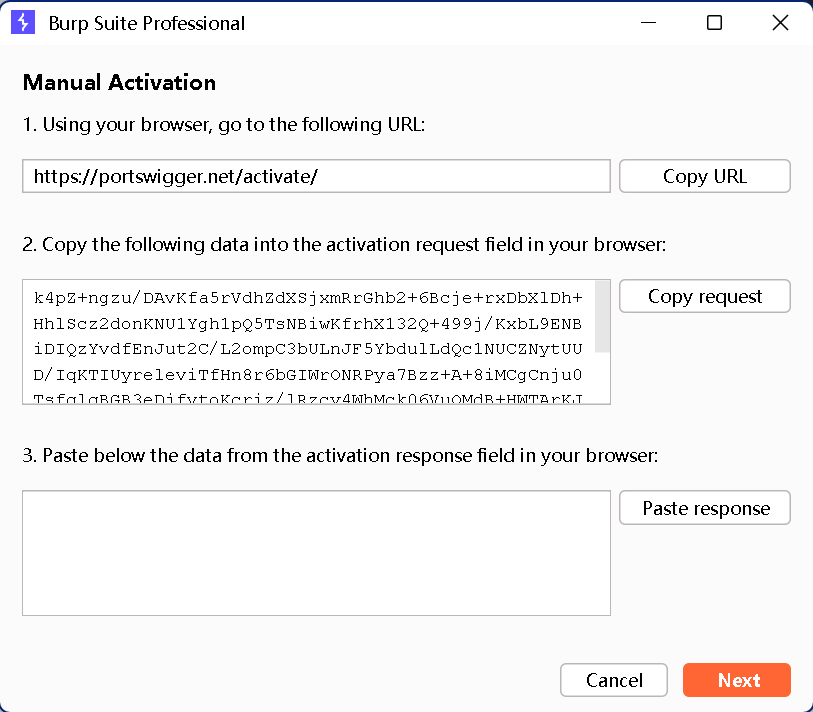

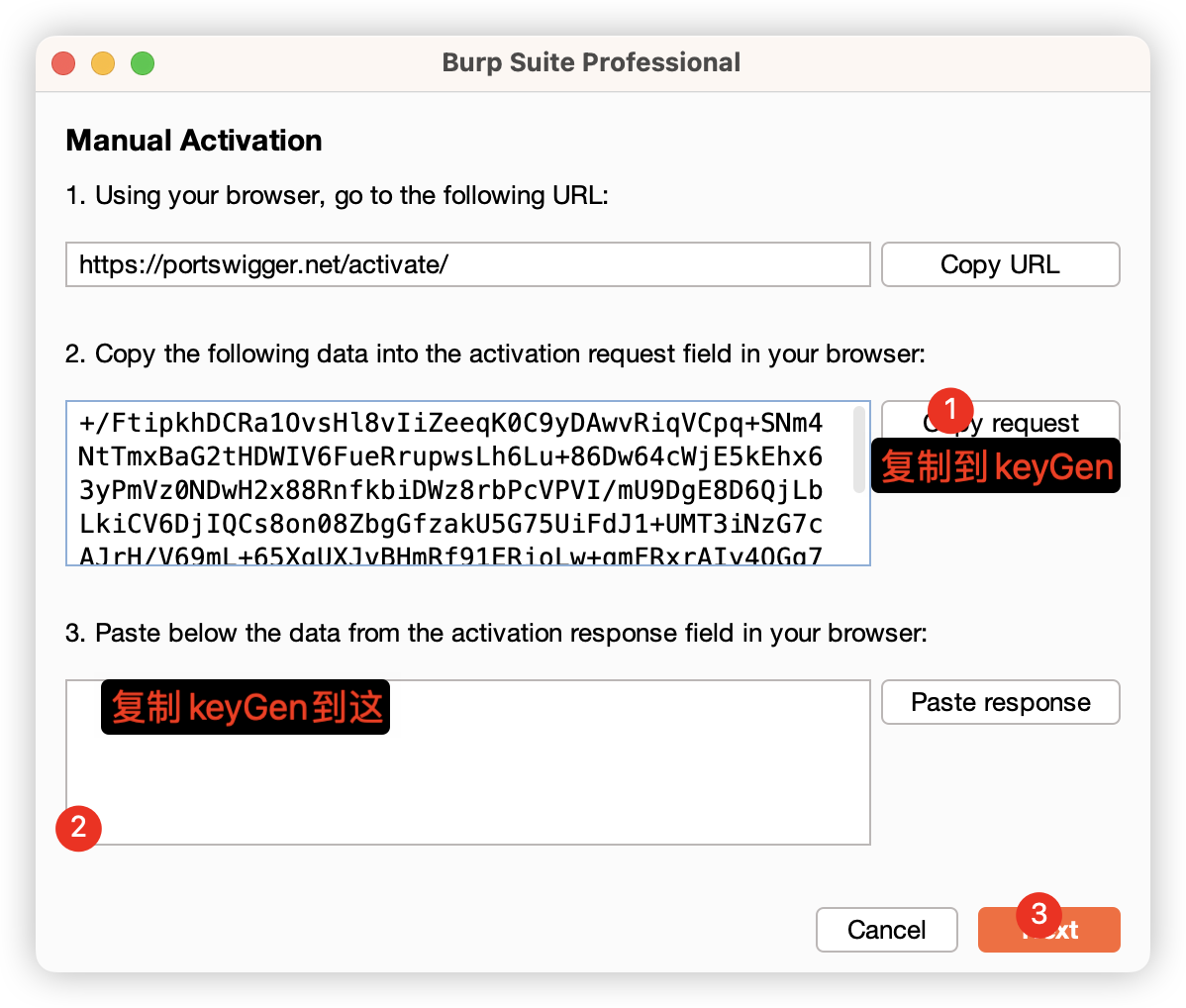

将红框里面的代码复制到 BurpLoaderKeygen另一边

然后在将左边弹出来的内容复制到有右边,点击 NEXT 即可完成

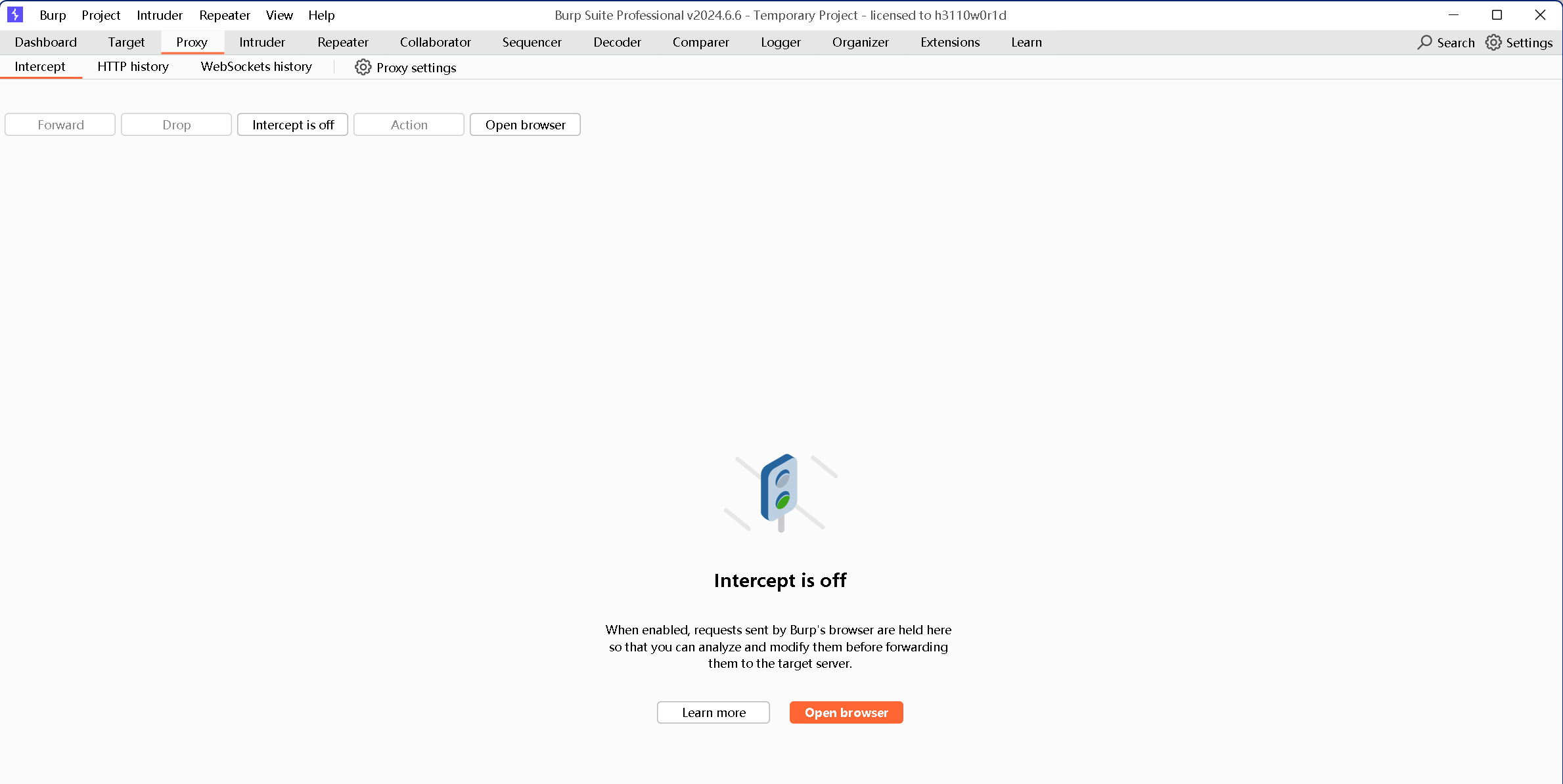

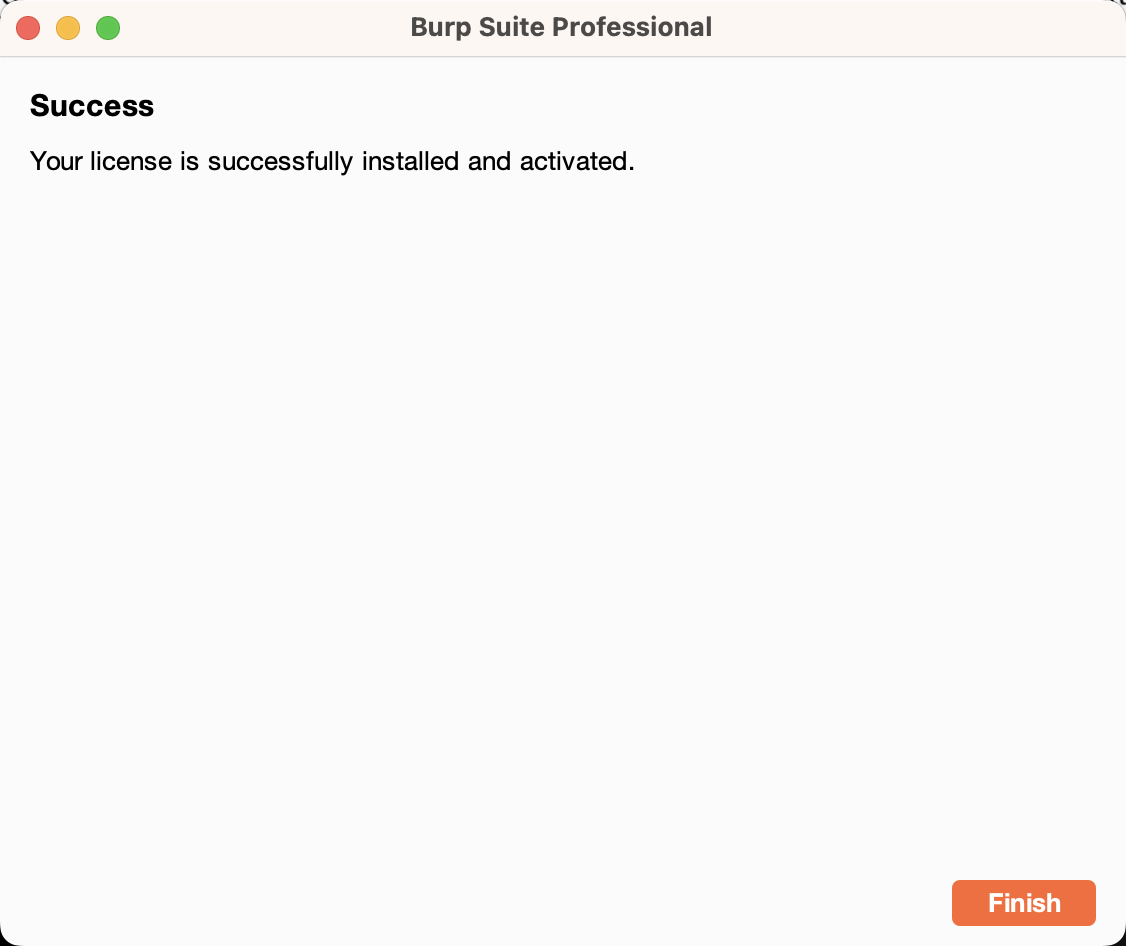

激活成功:

|  |

破解 - Mac

- 下载注册机&启动器二合一版本:

https://github.com/lzskyline/BurpLoaderKeygen/raw/main/BurpLoaderKeygen.jar - 下载 1.9 版本或以上的 JDK

https://www.oracle.com/java/technologies/javase/jdk14-archive-downloads.html

自行下载原版 burpsuite,目前网上流传的有两种格式: - 下载 Burp Suite https://portswigger.net/burp/releases/

- 在应用程序中找到

burp,显示包内容,依次打开文件夹:./Contents/java/app(如果没有的话就是./Contents/Resources/app),然后就会看到我们熟悉的jar文件了 - 将启动器

BurpLoaderKeygen.jar移动到当前 app 目录 - 返回到

Contents目录,编辑vmoptions.txt,末尾追加内容

1

2

3

4

5

6

--add-opens=java.base/java.lang=ALL-UNNAMED

--add-opens=java.base/jdk.internal.org.objectweb.asm=ALL-UNNAMED

--add-opens=java.base/jdk.internal.org.objectweb.asm.tree=ALL-UNNAMED

--add-opens=java.base/jdk.internal.org.objectweb.asm.Opcodes=ALL-UNNAMED

-javaagent:BurpLoaderKeygen.jar

-noverify

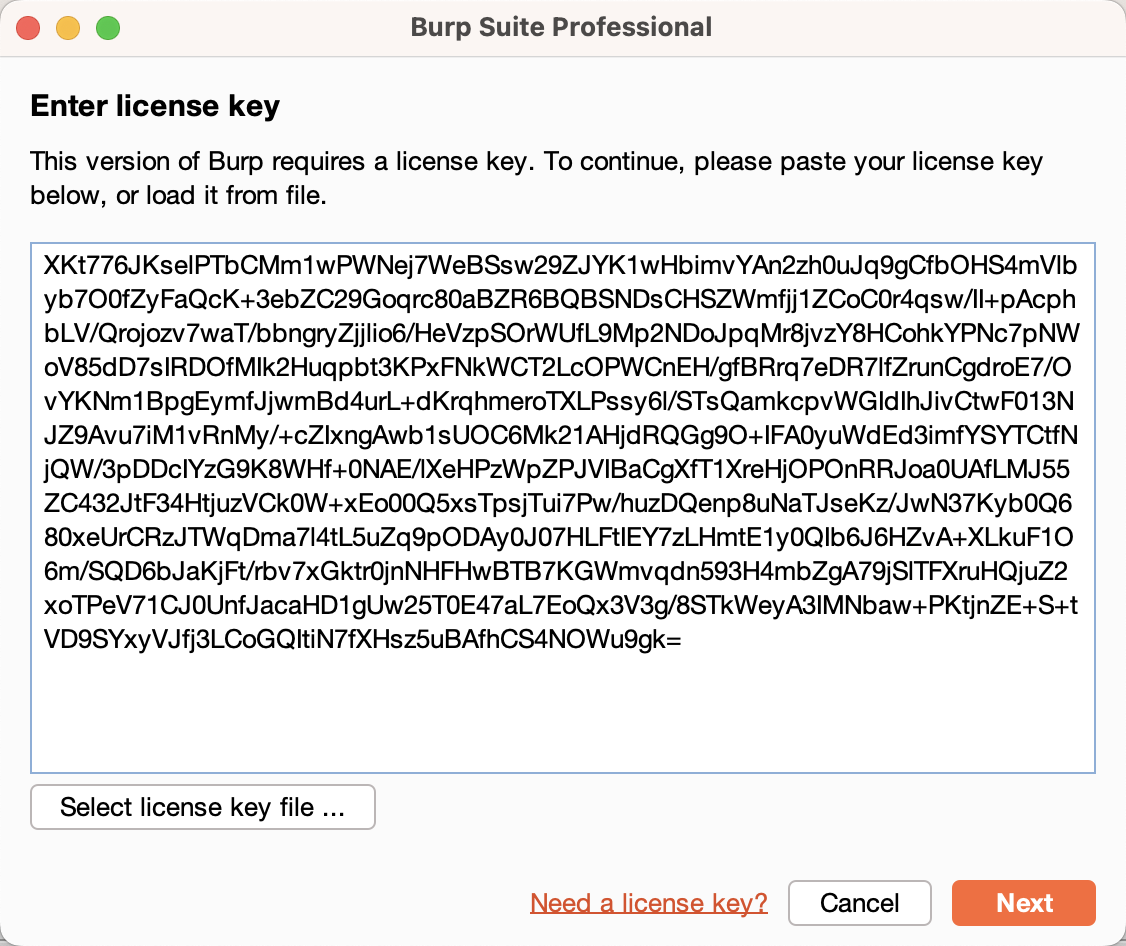

- 保存,从启动台中运行 app,然后启动注册机 BurpLoaderKeygen.jar,注册机上会显示 license

|  |

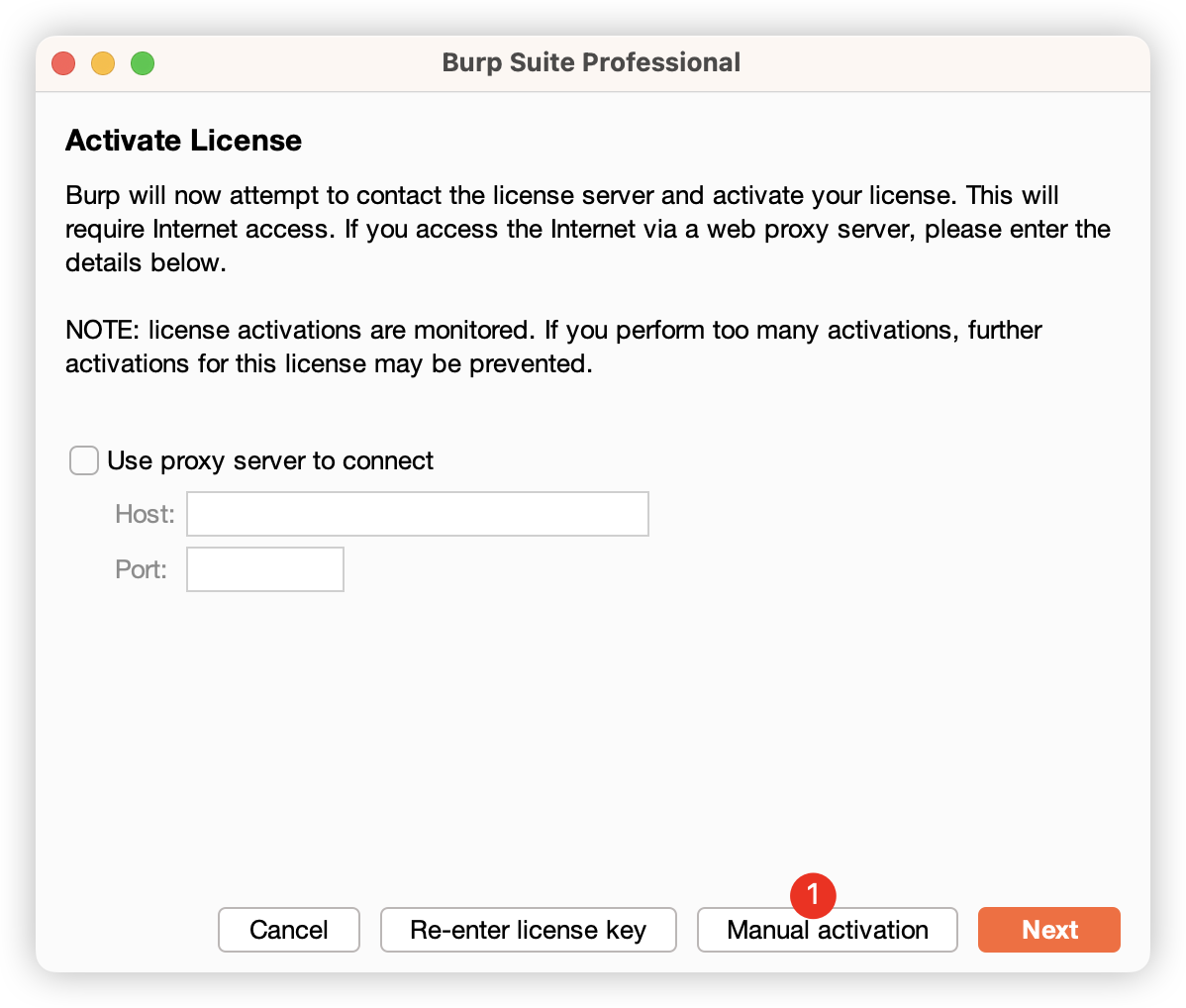

- .把 license 填到 app 的页面以后,选中 Manual activat,进行手工注册,点击 next

|   |

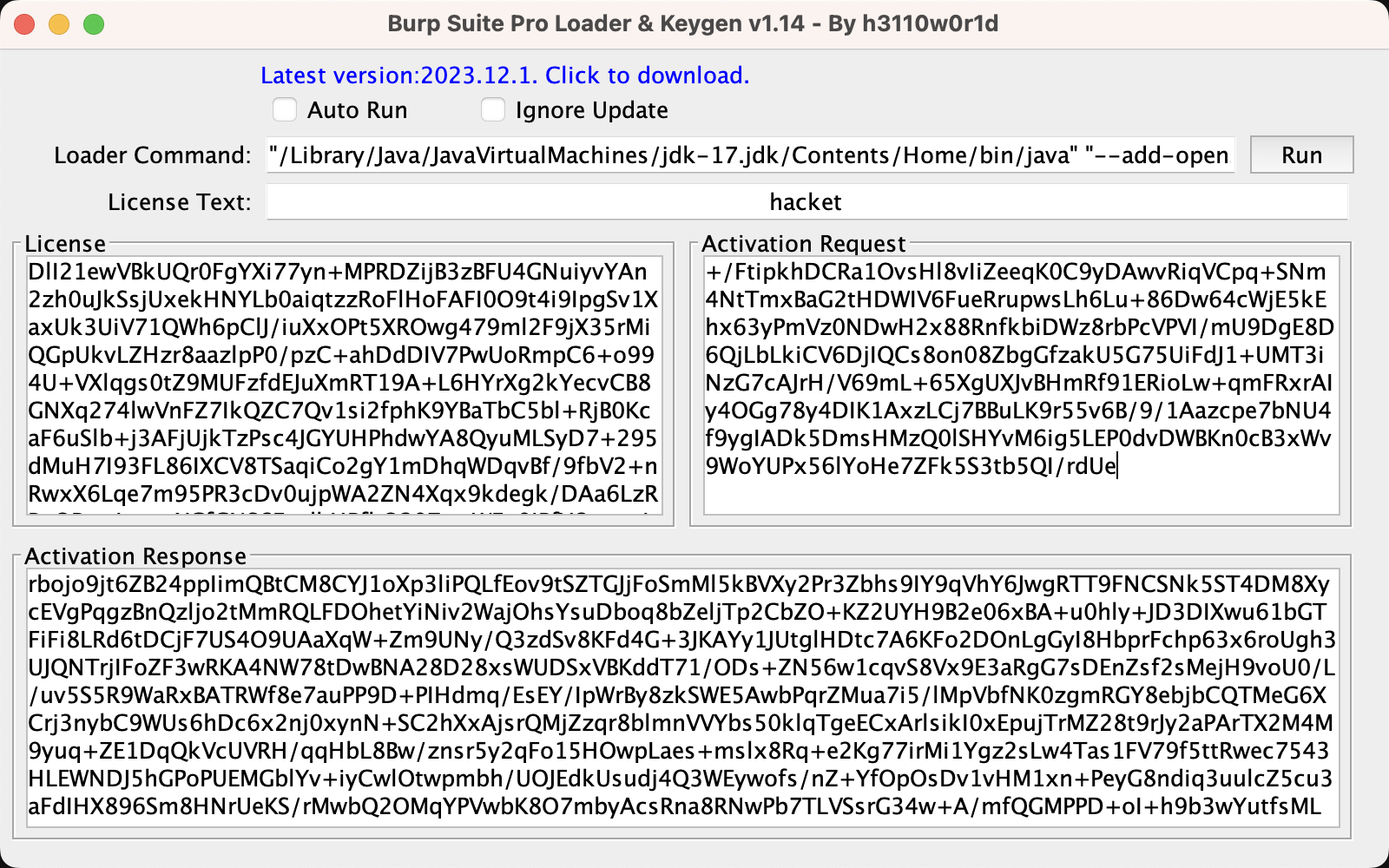

- app 页面上出现了 request,把 request 的内容粘贴到注册机中,会在注册机中生成 response;

|  |

- 把注册机中的 response,粘贴回 app 的页面,然后点击 next

|  |

- 提示注册成功

|  |

Ref

使用

界面

重点介绍: Proxy 模块、Repeater 模块、Intruder 模块、Target 模块,杂项模块、Decoder 模块,Comparer 模块,User Options 模块、Extensions 模块 + 常见 BurpSuite 插件、上游代理记录

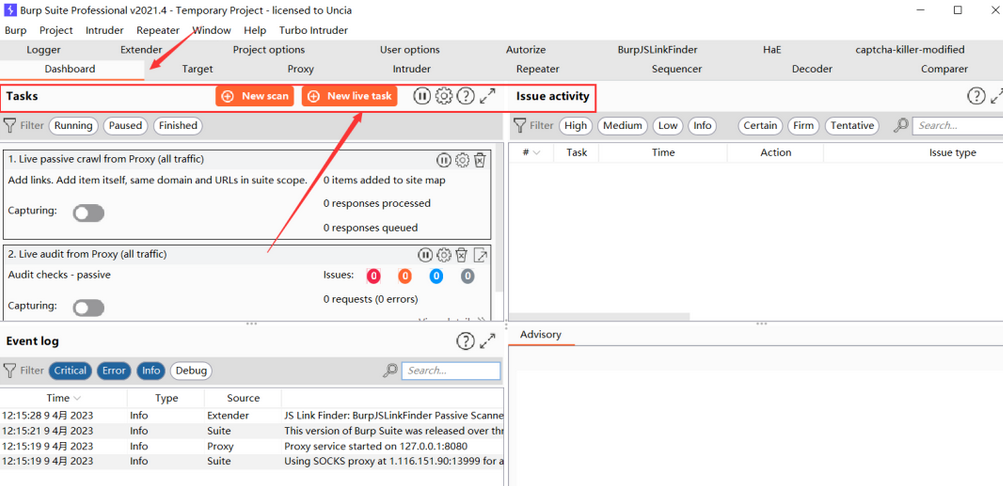

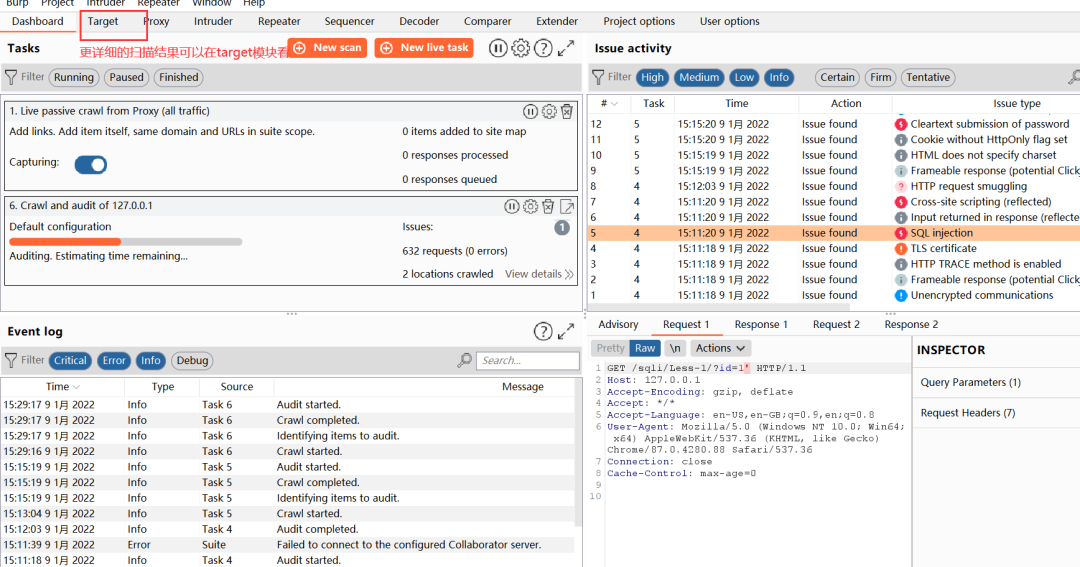

Dashboard 模块

扫描模块 (Dashboard):用于执行自动化漏洞扫描,包括 SQL注入、跨站脚本 等多种漏洞。

Burp Suite 的扫描模块用于执行自动化漏洞扫描,包括 SQL 注入、跨站脚本等多种漏洞。用户可以选择使用预定义的扫描规则,也可以创建自己的自定义规则。扫描结果将被分为高、中、低三个级别,以便用户更容易地识别和定位漏洞。(记录:平时用这个扫描模块用的比较少,一般使用的是爬取模块。原因,目标部署了 waf 很容易被 ban Ip, 所以使用爬虫模块就足够了)

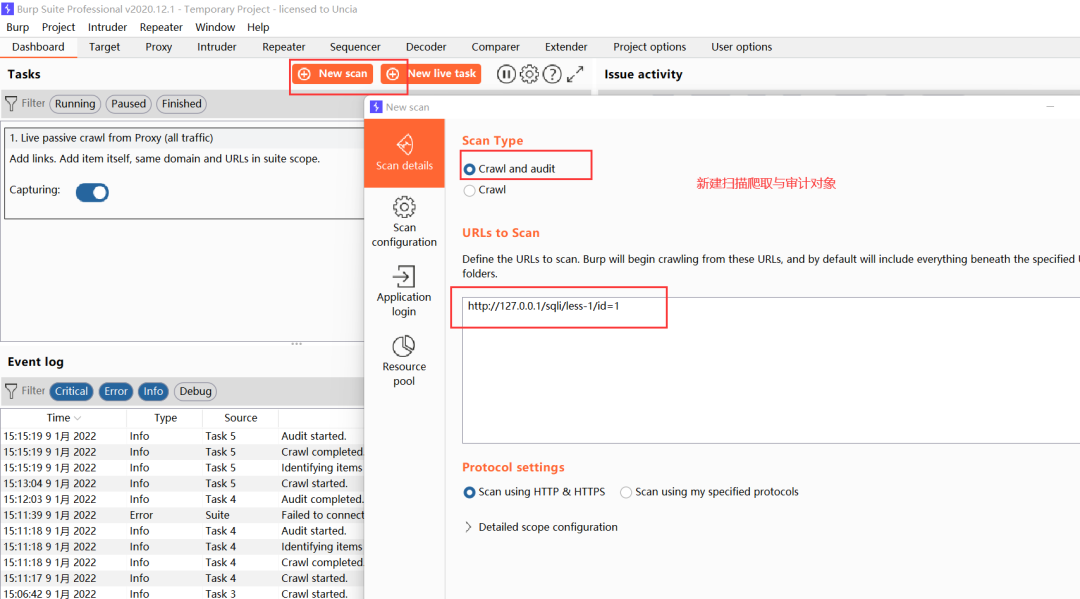

New scan

新建扫描对象,这里使用的是 爬取 与 审计 测试,下面 Protocol settings 模块可以设定爬取的条件,即不爬取某些对象,

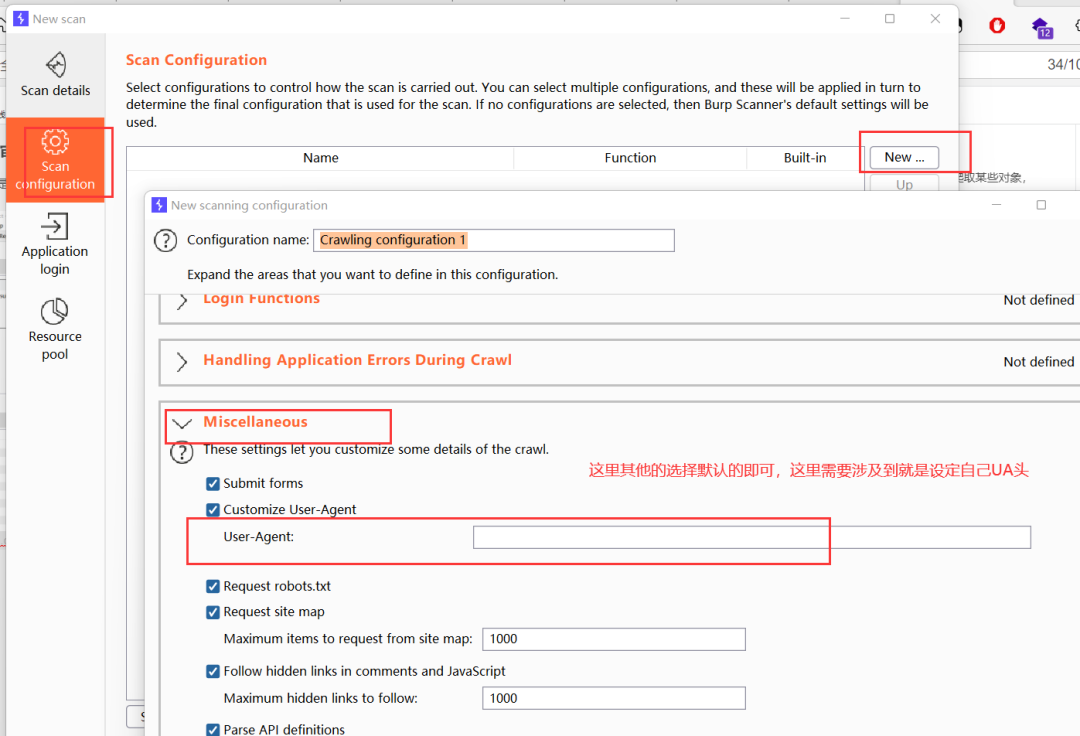

其他按照默认的配置,可以设置自己的 UA 头

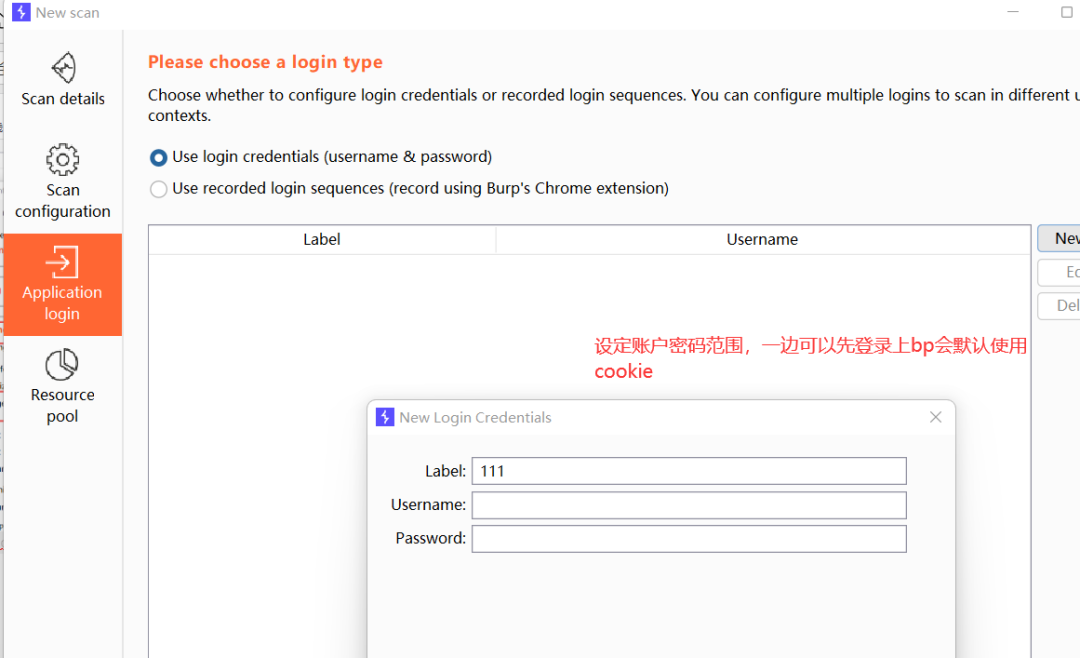

设置账户密码访问

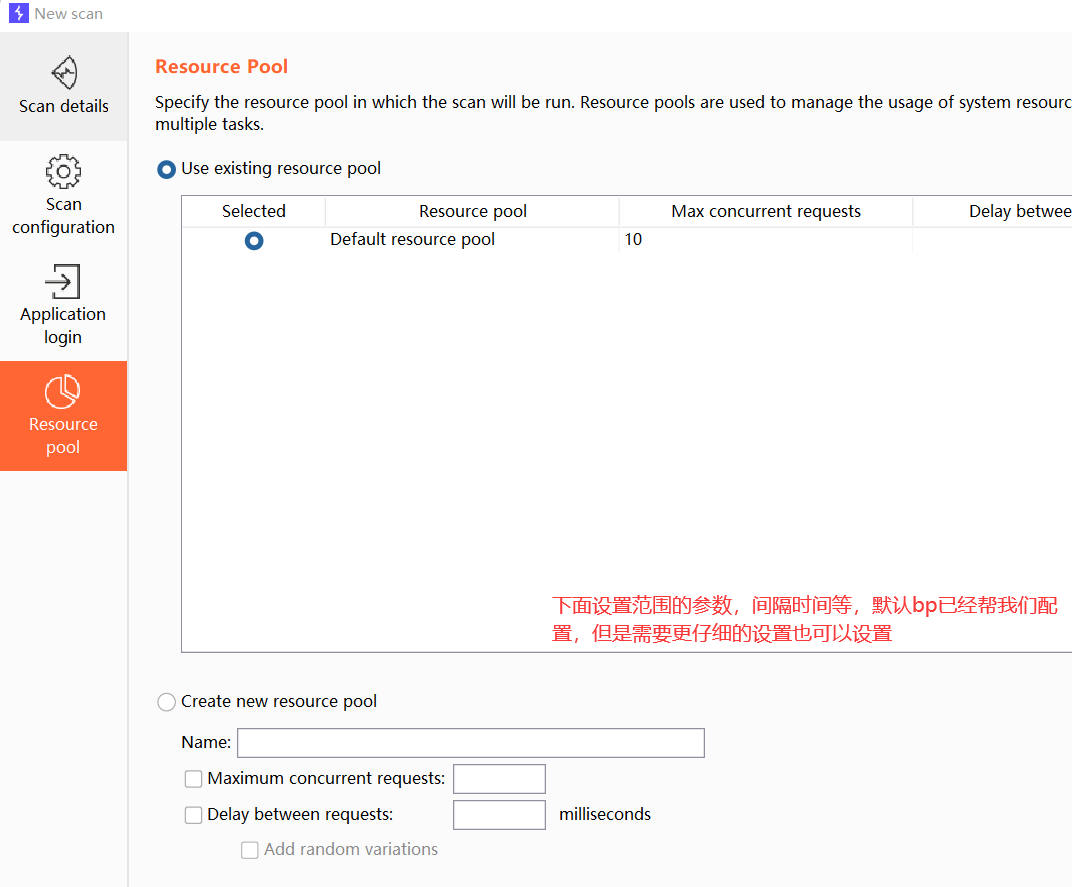

其他参数

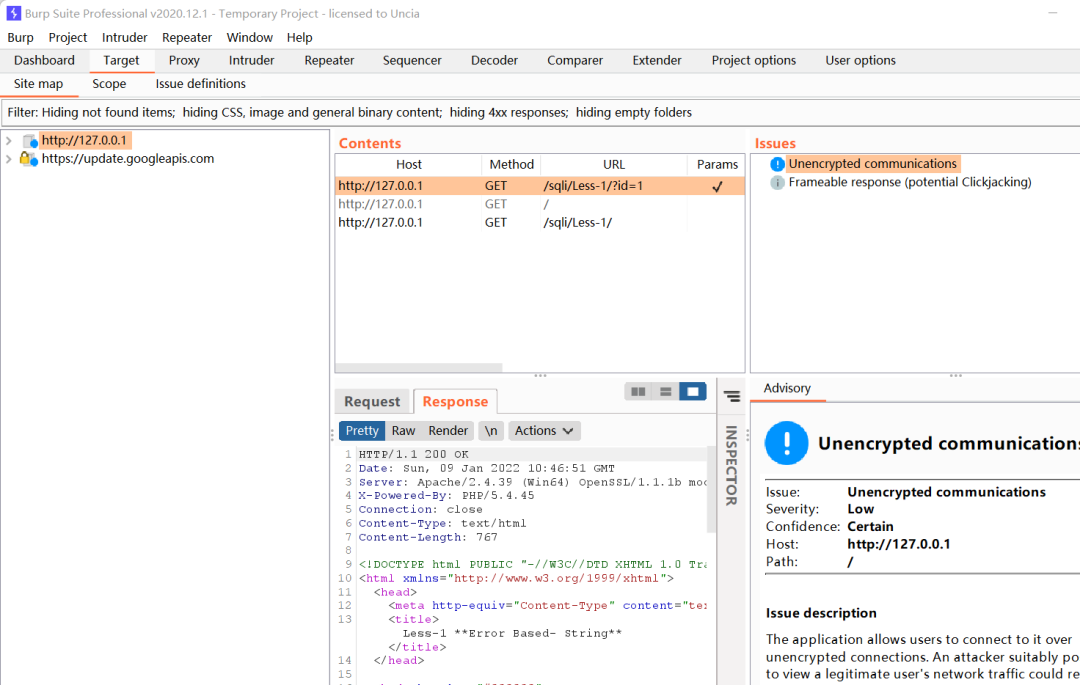

扫描结果:更详细可以点击项目的右下角 view 模块,看到爬取的 url 信息与扫描结果

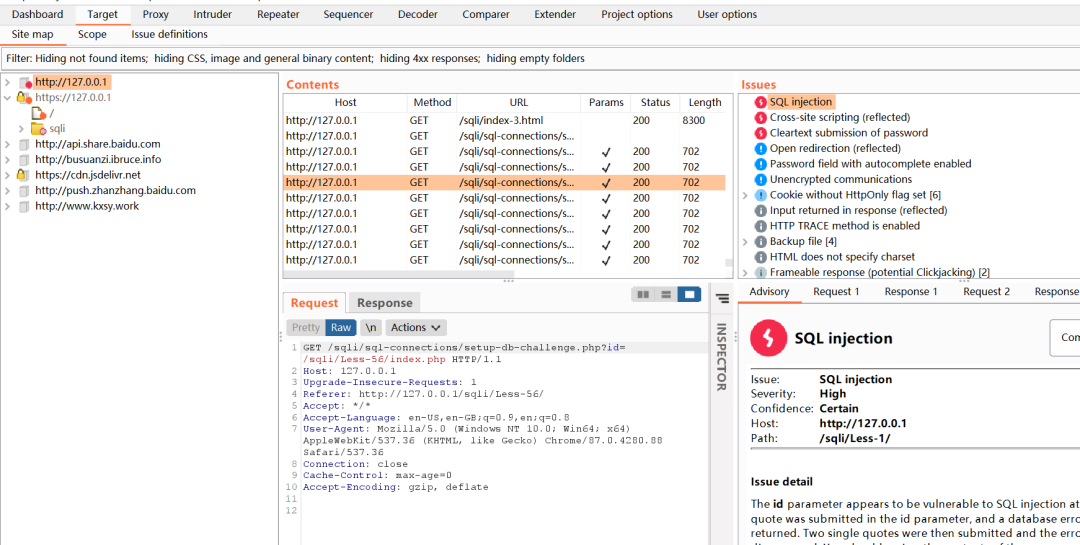

更详细的模块查看你(Target 模块)

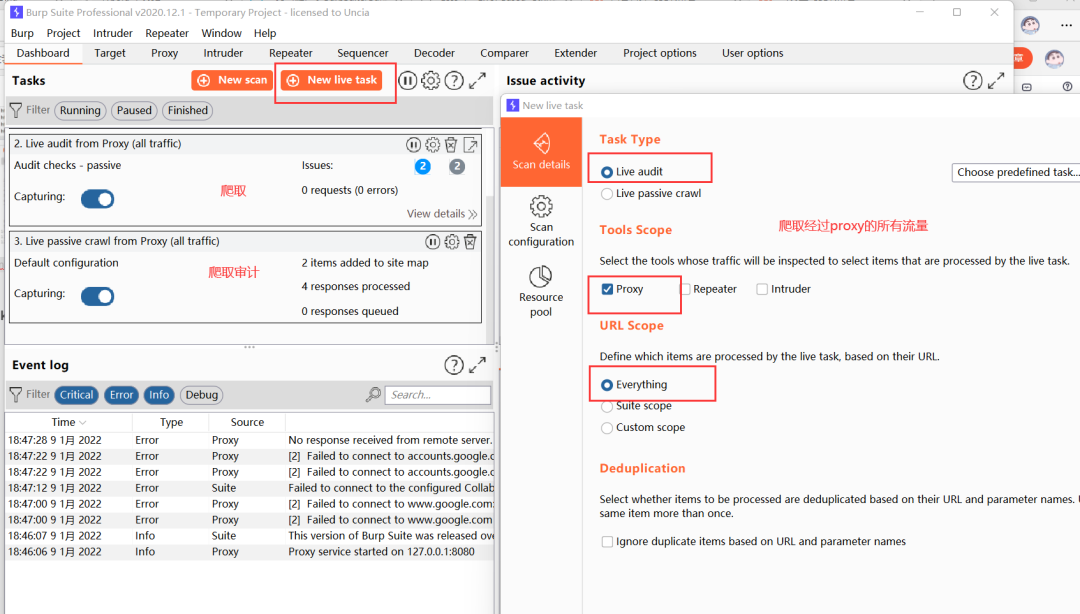

New live task 模块的使用

第一个模块:来自代理的实时审计 (所有流量)

第二个模块:从代理 (所有流量) 动态被动爬行

爬取结果:

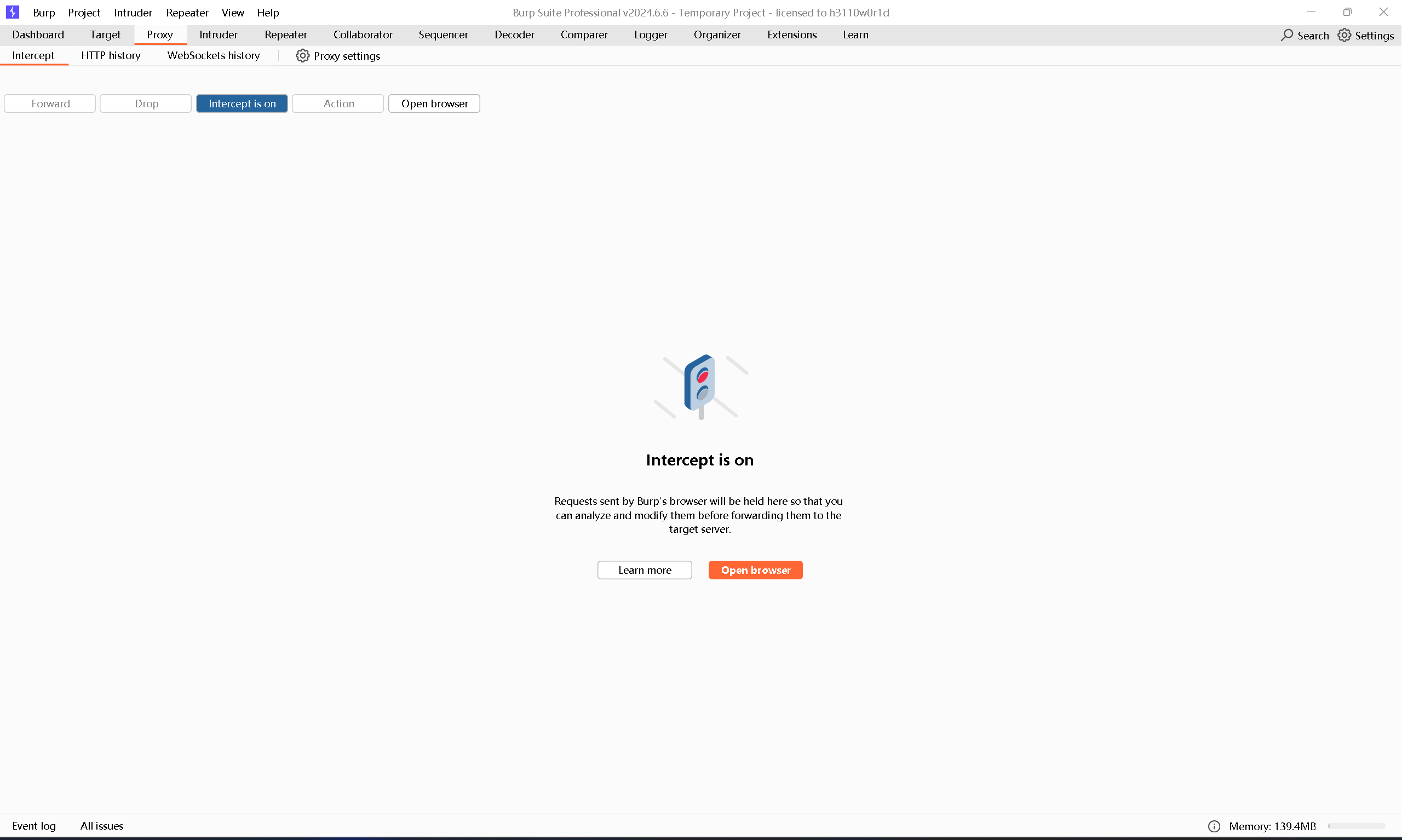

Proxy 模块

代理模块 (porxy):用于 拦截和修改 HTTP 请求和响应,并允许用户在发送到目标服务器之前手动修改请求内容。

Burp Suite 的代理服务器是其最核心的组件之一。它允许用户拦截和修改 HTTP 请求和响应,并允许用户在发送到目标服务器之前手动修改请求内容。通过这个功能,用户可以轻松地测试各种不同的漏洞类型,例如 跨站点脚本(XSS) 和 SQL 注入。

具体使用见:[[Burp Suite Proxy模块]]

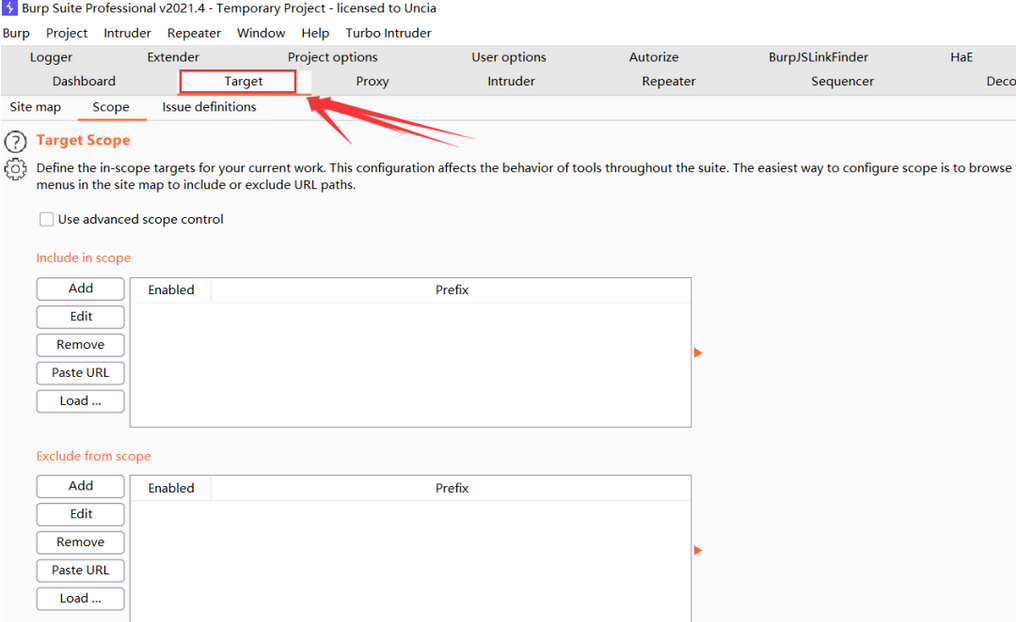

Target 模块

目标模块 (Target):用于设置测试目标,并让 Burp Suite 扫描目标应用程序以发现漏洞。

在使用 Burp Suite 进行安全测试时,用户需要指定测试目标。Burp Suite 的目标模块允许用户设置测试目标,并让 Burp Suite 扫描目标应用程序以发现漏洞。

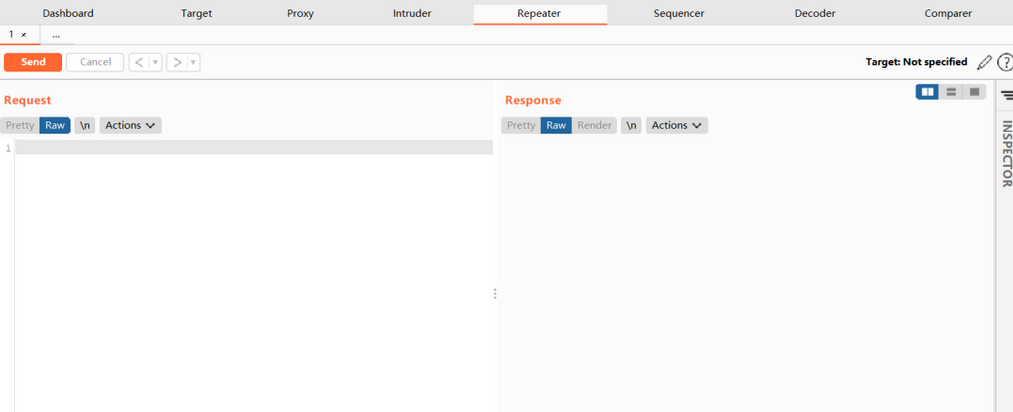

Repeater 模块

响应模块 (Repeater):用于显示请求和响应的详细信息,包括 HTTP 头和正文。

Burp Suite 的响应模块用于显示请求和响应的详细信息,包括 HTTP 头和正文。用户可以使用此模块来查看已拦截的请求和响应,以了解应用程序如何响应不同类型的攻击。

基本使用

重点学习Proxy、Repeater、Intruder三个模块,分别用于 抓包放包、重放包、爆破

设置 proxy

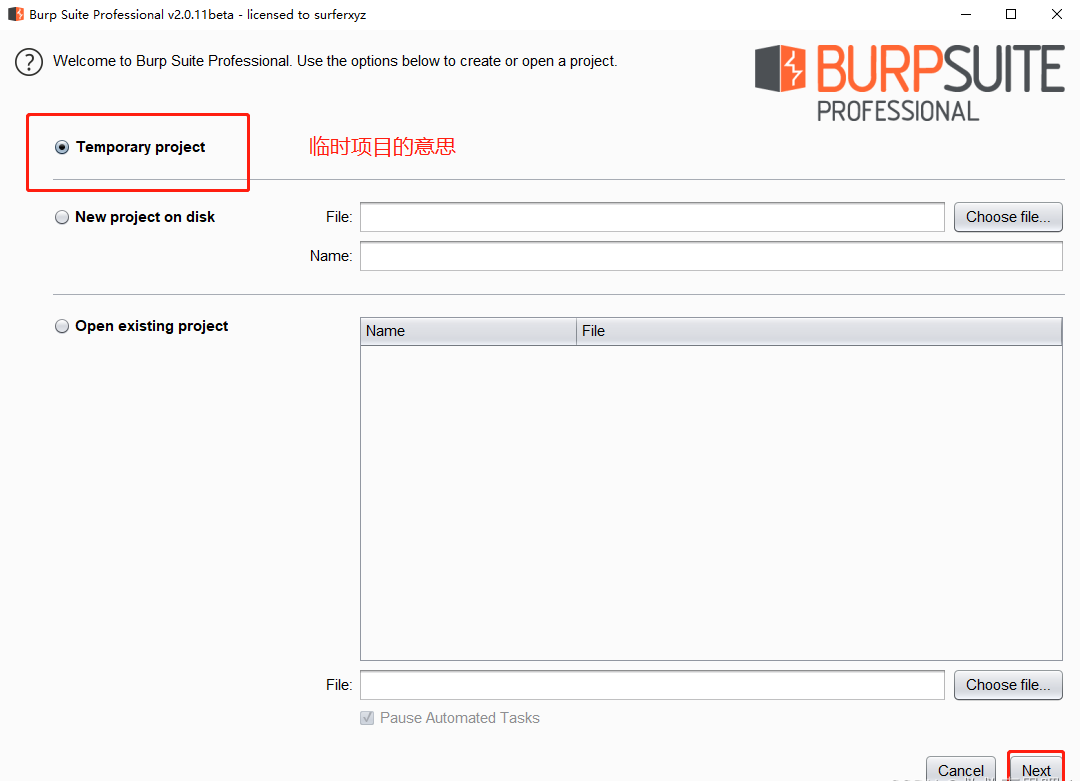

打开 BP,我们选择默认临时文件就可以了,点击 next

|  |

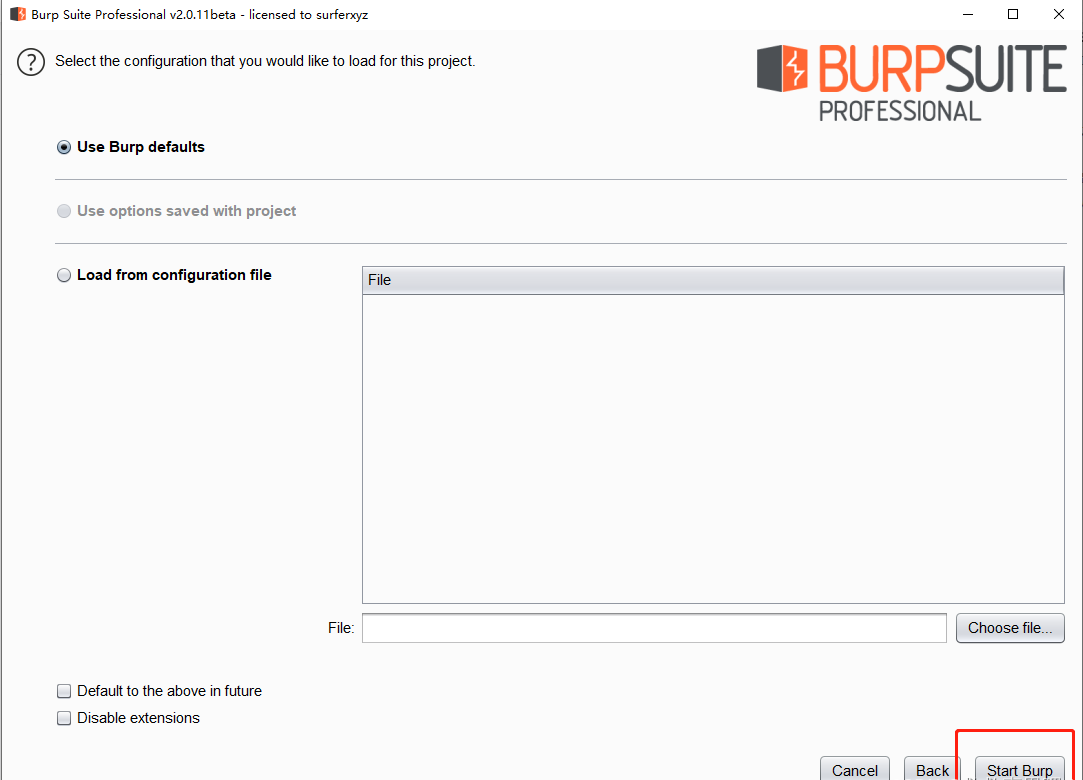

直接点击进入

|  |

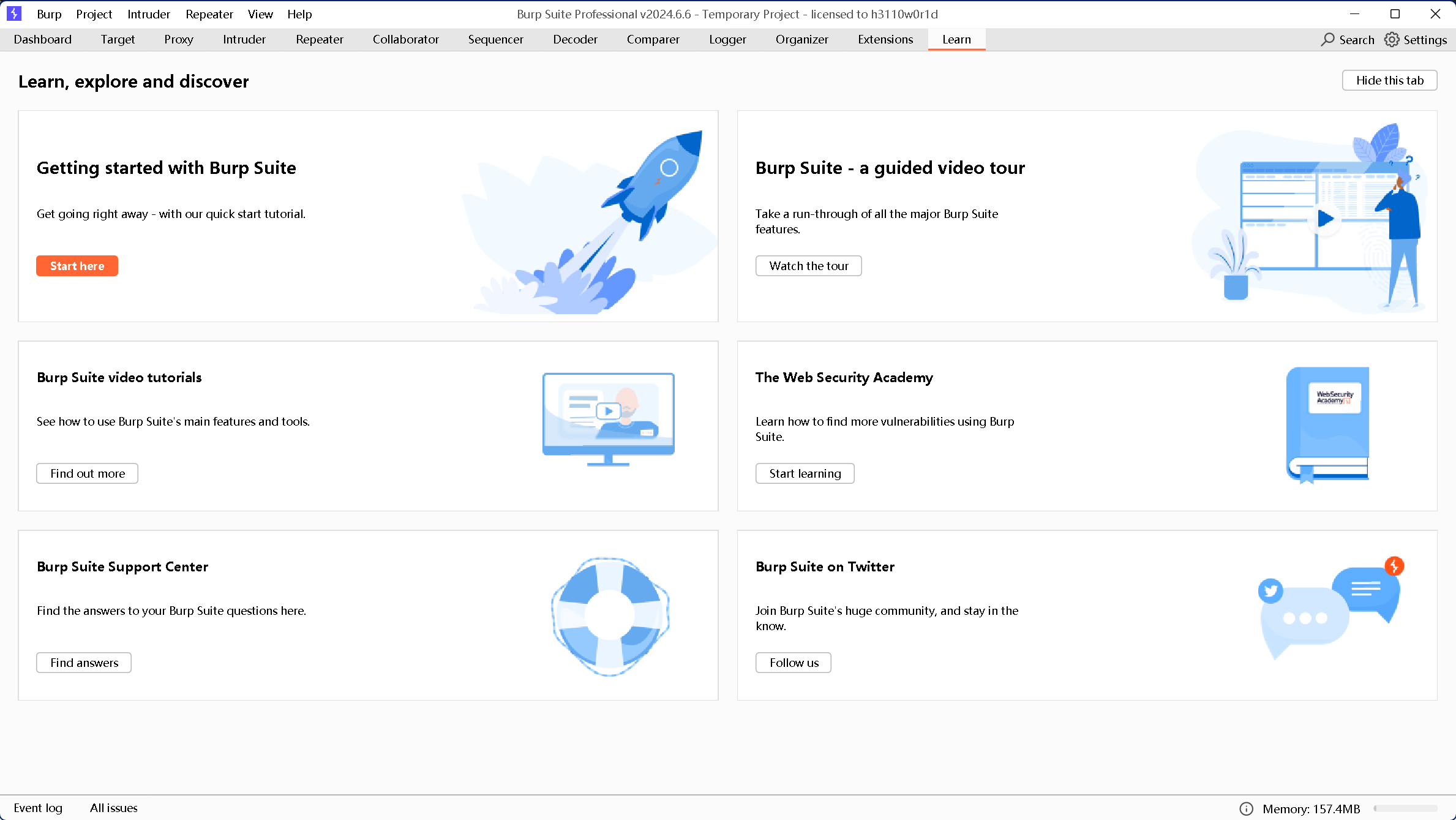

然后进入一个学习的页面:

|  |

打开软件后,我们第一件事就应该去 调试软件和浏览器 的代理,让 BURP 能够正常工作抓包